毅航互联vSBC-5000产品除了支持SIP/UDP/TCP和标准RTP通话外,还支持基于SIP/TLS和SRTP的加密通话。

SIP信令通过TLS传输,就会在传输中执行加密。在没有合法证书的情况下,是不能够对传输内容解密,保证了信令不会被窃取。同时,语音通过SRTP加密,密钥由SIP信令协商,这样也就保证了语音内容不会被解密而窃听,达到加密通话的目的。

在呼叫中心的部署中,可能会将座席和接入分布在不同的地域,中间通过广域网连接。为了避免在广域网中泄露通话内容,可以使用加密通话功能对信令和语音进行加密,让中间的窃取失效。但是,运营商接入系统或者原有基于SIP的业务系统,本身不支持加密通话(需要做高成本的改造),可以在这些传统设备前部署毅航互联vSBC-5000产品,由它来完成加密通话和非加密通话的双向转换,保证了业务的持续性。

毅航互联vSBC-5000产品具有路由功能、NAT穿透功能、大容量和高可用性等特性,是完成此功能转换的理想设备。

Eyebeam在呼叫中心中有大量的部署,语音质量效果较好,配置简单。但由于此软件年代较长,资料较少,要配置好加密通话功能,需要有一些特殊的过程。本文档描述毅航互联vSBC-5000和eyebeam的配置和测试过程,供现场部署作为参考。

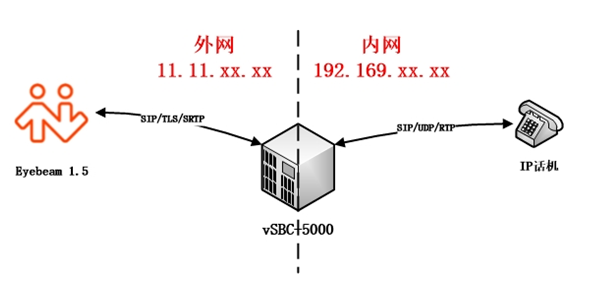

为了简化,测试部件分成三个部分:

vSBC-5000:包括运行vSBC-5000软件的载体服务器;

Eyebeam 1.5:包括运行eyebeam的电脑;

IP话机:包括运行IP话机的电脑。

整体的测试结构简化如下图:

测试版本为:iGatewayPackageRE-1.0.2.release.i386.tar.gz

操作系统如下:

[root@localhost ~]# uname -a

Linux localhost.localdomain 3.10.0-862.el7.x86_64 #1 SMP Fri Apr 20 16:44:24 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

[root@localhost ~]# cat /etc/redhat-release

CentOS Linux release 7.5.1804 (Core)

由于单纯做功能性测试,不需要很强大的硬件配置,甚至于使用虚拟机也是可以的。

使用测试版本。

由于eyebeam在counterpath已经下线和不提供下载,测试版本是从其他一些网站上下载的测试版本,测试后已经不再使用。

具体见:https://www.counterpath.com/

softphone运行在windows桌面电脑上,为MicroSIP。

在电脑上使用wireshark抓包。

本节主要列出与加密通话相关的配置(SIP/TLS/SRTP),其他常规的配置见使用手册。

要使用TLS,必须配置证书。在此场景下,vSBC-5000作为服务端,而eyebeam作为客户端使用。

证书的生成方式可以利用毅航互联提供的脚本。

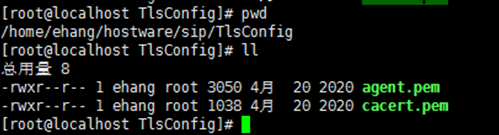

用脚本可以生成带私钥和证书的组合文件(agent.pem)以及发布给客户端的证书文件(cacert.pem)。

将证书文件放到一下目录:

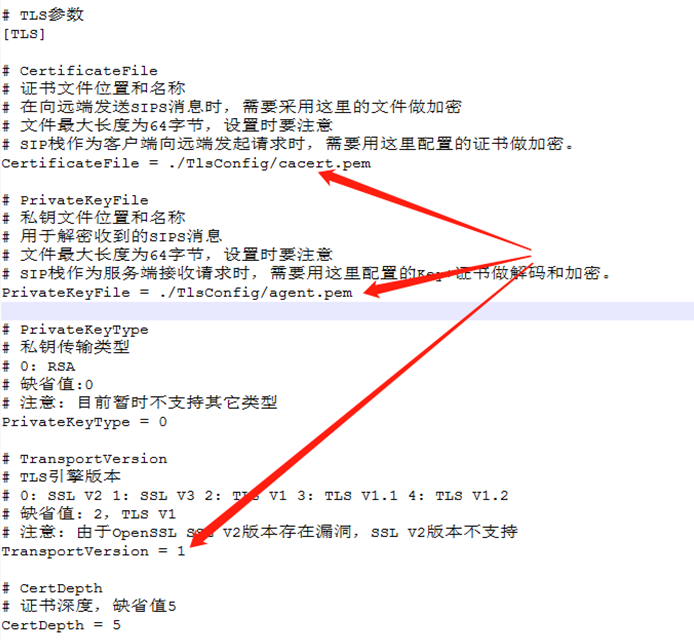

然后在VirtSIP.cfg中配置鉴权方式和证书文件的位置。

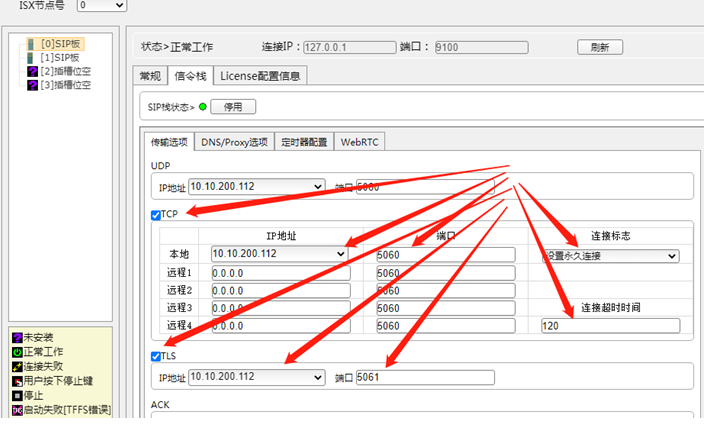

在SIP协议栈使能TCP/TLS即可。如下图:

配置好后,重新激活就可以了。

Eyebeam导入证书比较复杂,会涉及到操作系统的功能。使用TLS反而比较容易在eyebeam的界面上做配置。

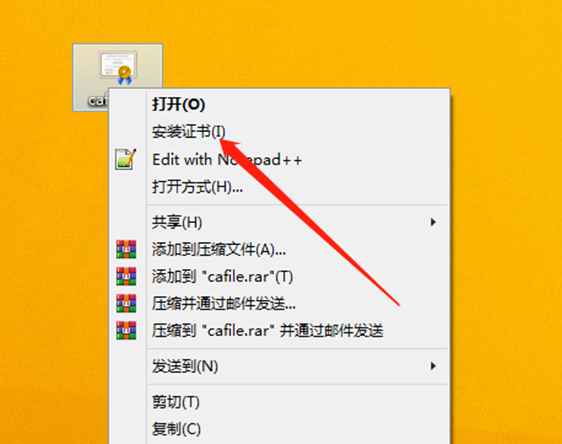

目前测试用的证书文件为:cafile.crt,以后可能会根据项目需求修改证书名称。将后缀改为crt,就可以直接使用系统工具导入证书。

如下图右键,会弹出导入证书菜单:

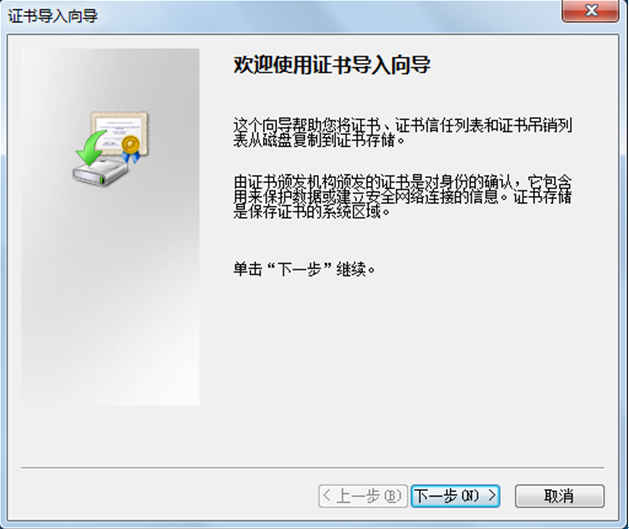

下一步,如下图,安装证书:

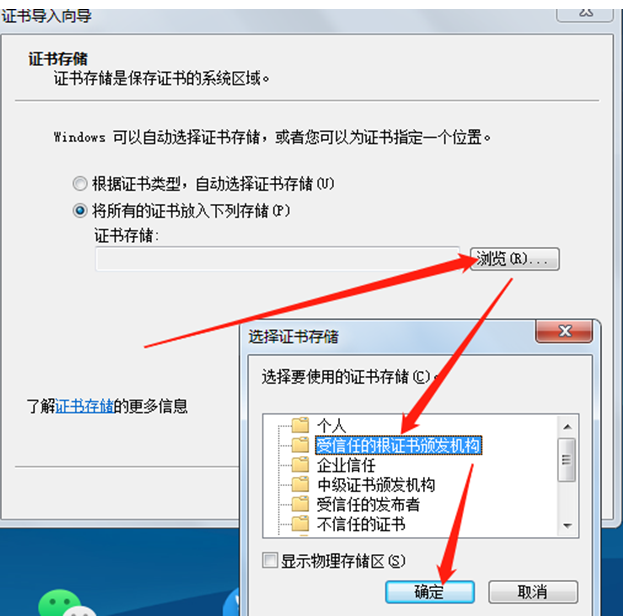

证书必须安装到如下目录:

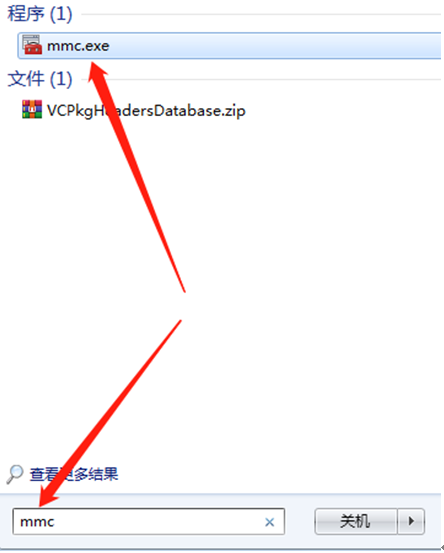

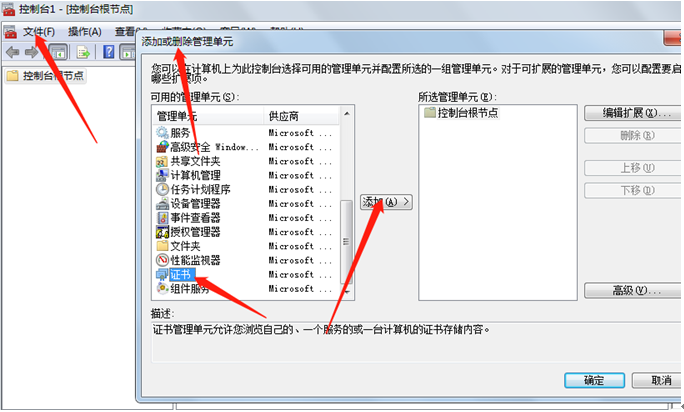

可能在某些情况下,需要查询和操作证书,可以使用mmc程序来做证书的查询和操作。

如下图,打开mmc程序:

添加证书管理功能:

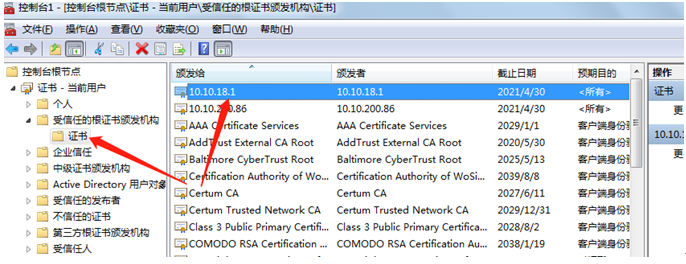

如下图,可以查询到当前安装的证书:

必要时,可以将安装的证书删除,然后重新导入。

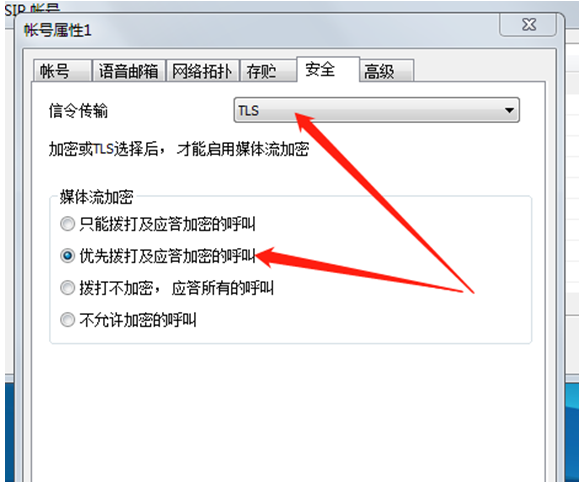

需要在“账号属性”->“安全”配置TLS和媒体流加密的方式。如下图:

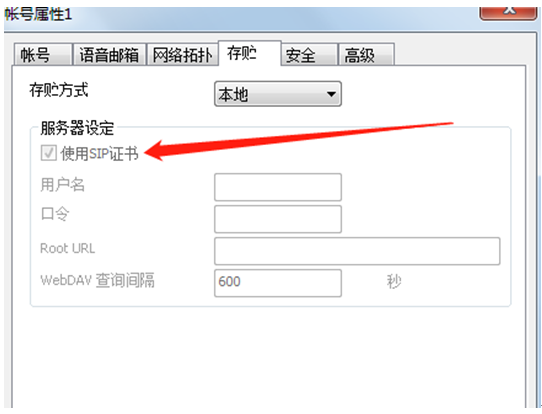

另外,需要确认存储的证书方式,如下图:

配置好后,就可以做基于TLS的注册和呼叫。

通话测试

eyebeam采用加密通话方式,microsip采用非加密通话方式,两者通过vSBC-5000桥接后,可以正常通话。

毅航互联vSBC-5000支持加密通话,并且可以在加密通话和非加密通话间相互转换。

返回

返回